Movable Typeの脆弱性をついた攻撃が発生

レンタルサーバー会社から負荷が高くなっているとの連絡があったのですが、Movable Typeの脆弱性をついた攻撃を受けてしまっていたようです。

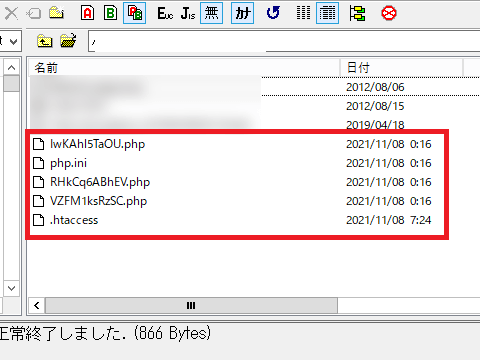

日付はいずれも11月8日~9日あたりになりますが、このような見知らぬphpファイルを埋め込まれ、サーバーの負荷が高くなる攻撃がされてました。

加えて、.htaccessファイルも書き換えられていました。

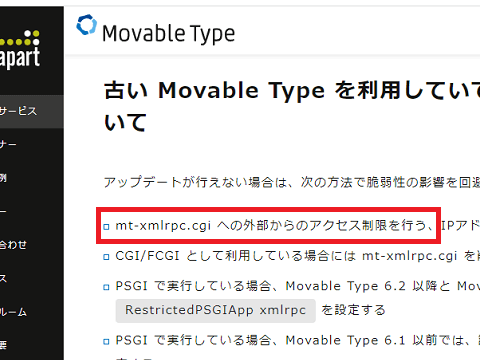

この原因についてですが、「XMLRPC API」のOSコマンド・インジェクションの脆弱性をついた攻撃とのことです。この「XMLRPC API」については詳しくはよく分かりませんが、外部からの操作が可能になる脆弱性とのことです。

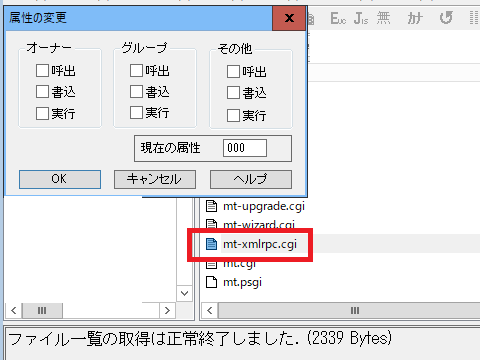

そこでアクセスログを確認してみたところ、確かに「mt-xmlrpc.cgi」への不正アクセスの痕跡があり、不審なphpファイルを埋め込まれていたようでした。

これに対応するには、Movable Typeの公式サイトより、修正版の「Movable Type 7 r.5003」にアップデートする必要があります。

ただ、すぐにアップデートする余裕がない場合、とりあえずでも「mt-xmlrpc.cgi」へのアクセスを制限しておくことをおすすめします。

当サイト運営者はパーミッションをゼロにしましたが、使用していなければ、ファイル自体を削除してしまってもよいかもしれません。

埋め込まれたファイルについては、日時を確認すればすぐにわかると思いますが、自サイトの場合は容量の大きなphpファイルのみでした。それらについても必ず削除しておくことをおすすめします。

加えて、.htaccessについても書き換えられている可能性があるため、確認して元に戻しておくとよいでしょう。